Ретроспектива развития электронной подписи в РФ

Данный закон позволил внедрить юридически значимую ЭЦП в ряд сервисов, таких как:

- Электронные торговые площадки (ЭТП);

- Дистанционное банковское обслуживание (ДБО);

- Межкорпоративный электронный документооборот (ЭДО);

- Внутрикорпоративный электронный документооборот;

- Системы сдачи налоговой и других видов отчетности.

Если первые три B2B категории можно отнести к условно регулируемым государством, то именно системы сдачи налоговой отчетности стали драйвером развития отрасли на долгие годы.

На территории РФ была создана сеть удостоверяющих центров для выдачи сертификатов ЭЦП; организованы компании-производители средств ЭЦП; утверждены процедуры сертификации, аккредитации, регламенты встраивания этих средств — то есть реализована необходимая техническая, нормативная и организационная база ЭЦП, а также инфраструктура для ее применения.

Опыт десяти лет применения ЭЦП привел к выходу нового закона 63-ФЗ «Об электронной подписи», который изначально был неоднозначно оценен экспертами отрасли, но последующая совместная работа регуляторов, разработчиков, операторов и потребителей ЭП позволила в достаточно сжатые сроки выработать единую позицию и предоставить потребителю готовое решение — квалифицированную ЭП. Основным преимуществом концепции квалифицированной ЭП является направление на переход от схем с аккредитацией конкретного УЦ в конкретном сервисе к созданию единого пространства доверия — квалифицированная подпись унифицирована, может применяться на всех сервисах.

Что дает электронная подпись в информационных данных системах, зачем столько ресурсов было вложено в разворачивание столь дорогой инфраструктуры?

Немного о технологии

Технически проверка электронной подписи под электронным документом позволяет установить, что:

- документ не был изменен после наложения электронной подписи;

- документ был подписан с применением определенного ключа;

- всегда есть возможность определить владельца ключа на основе регламента получения и владения ключом.

Из этих предпосылок происходят следствия, лежащие уже в правовом поле:

- неотрекаемость автора от подписанного документа;

- юридическая значимость документа.

По сути своей ни один электронный документооборот, несущий хоть какие-то риски абонентам, невозможен без активного применения электронной подписи.

Следует понимать, что сама по себе процедура получения и использования электронной подписи является достаточно непростой процедурой с точки зрения ее регламентирования, но именно это самое регламентирование позволяет, во-первых, не выйти за рамки правового поля, во-вторых свести к минимуму риск того, что вашей электронной подписью воспользуется другой человек.

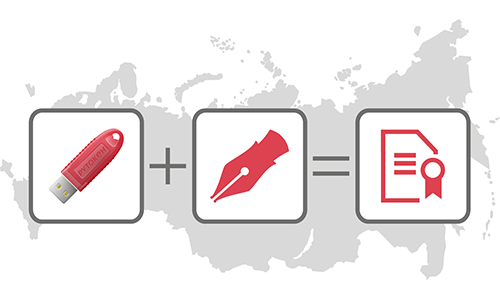

Сегодня типичный комплект «квалифицированная подпись» состоит из:

- программное средство криптографической защиты информации (СКЗИ);

- отчуждаемый защищенный ключевой носитель;

- ключевая пара, состоящая из ключа электронной подписи и ключа проверки электронной подписи и квалифицированный сертификат ЭП.

СКЗИ — это специальное, сертифицированное по линии ФСБ программное обеспечение, которое позволяет выполнить технические требования регулятора к процедуре наложения ЭП, такие как:

- использование российских криптографических алгоритмов;

- специальные меры по защите ключа электронной подписи;

- специальные меры по контролю целостности самого СКЗИ и среды его исполнения.

Как мы видим, под воздействием требований регулятора разработчики вкладывают достаточно большие усилия в безопасность самой процедуры ЭП. Уже на уровне ПО используются технологические подходы, которые позволяют обезопасить процедуру наложения ЭП.

Вторым техническим компонентом подписи является защищенный отчуждаемый ключевой носитель. Как следует из названия, основное его назначение — безопасное хранение ключа подписи. Позднее мы подробно остановимся на том, от чего он может уберечь пользователя.

Третий компонент — это созданный на носителе ключевой контейнер и соответствующий ему квалифицированный сертификат, выписанный УЦ. В сертификате прописаны данные его владельца и зафиксирована открытая часть ключа. Сертификат нужен для того, чтобы определить владельца ключа. Для того чтобы сертификат являлся квалифицированным, он должен иметь определенную структуру, закрепленную нормативными документами, и должен быть выдан аккредитованным удостоверяющим центром.

Собственно именно данная триада понимается под термином «квалифицированная электронная подпись», использующимся в широком обиходе.

Сама процедура наложения электронной подписи основана на сложных математических алгоритмах с применением больших чисел и упрощенно может быть представлена как:

- вычисление уникального хеш-значения от документа по специальному алгоритму;

- вычисление итоговой подписи по специальному алгоритму на основе предвычисленного хеш-значения и закрытого ключа.

Затем полученная подпись определенным образом упаковывается в электронный «конверт». Вместе с подписью обычно упаковывается сертификат ключа проверки электронной подписи, а также дополнительные сертификаты удостоверяющих центров. Вообще говоря, форматы конвертов могут быть разными и зависят от прикладного назначения электронных подписей, а также от предполагаемого срока хранения. Например, в некоторых конвертах может дополнительно находиться метка времени, содержащая точный момент подписи. Это необходимо, например, для систем электронных аукционов.

Наиболее употребительными форматами «конвертов» на территории РФ являются PKCS#7, CMS и CADES.

Где хранить закрытый ключ

Проблема безопасного хранения и использования ключа электронной подписи является одной из серьезных проблем прикладного применения криптографии. Стойкость современных криптографических алгоритмов, в том числе российских, такова, что злоумышленник на подбор ключа должен потратить гигантское количество времени и вычислительных ресурсов, при правильной реализации криптографических стандартов атака перебором невозможна с практической точки зрения. Поэтому единственным реальным способом взлома является похищение ключей.

Что такое секретный ключ по ГОСТ Р 34.10-2001? Это 256 бит. Эти 256 бит крадут из файлов, вытаскивают из системного реестра, из оперативной памяти системы. Существует целая хакерская индустрия, штампующая вредоносное ПО: трояны, вирусы, руткиты, эксплойты — которые могут украсть ключ. В сущности же не надо быть хакером, чтобы украсть ключ, который хранится, например, в файле на FLASH-носителе.

Конечно, разработчики средств ЭП стараются помочь пользователю защитить ключ. Существуют различные методики шифрования хранящегося в файле ключа ЭП. Пользователь задает пароль, который «раскручиваясь» по определенному алгоритму, преобразуется в полноценный криптографический ключ шифрования. На этом ключе и шифруется ключевой контейнер. Подобная защита взламывается перебором пароля за относительно короткий промежуток времени. Благо, у взломщика бесконечное количество попыток и четкий критерий успеха — соответствие секретного ключа и его отрытой части, которая в силу самой идеологии асимметричной криптографии находится в общем доступе.

Хранение ключа в системном реестре по сути ничем не отличается от хранения ключевого контейнера в файле, так как реестр при внимательном рассмотрении так же хранится в файле и украсть из него ключ ничего не стоит.

Кроме указанных проблем безопасности хранение ключевого контейнера в файле приводит к некоторым организационным неудобствам, связанным с техническими тонкостями «привязки» ключевых контейнеров в операционной системе Windows. Если, например, при первой привязке флешка с ключевым контейнером определилась как «Съемный диск F:», то в дальнейшем она может определяться как «Съемный диск H:», в силу чего криптопровайдер не сможет найти по заданному пути ключевые контейнеры.

Если же ключи хранятся в системном реестре, то в ряде случаев можно столкнуться с проблемой принципиальной непереносимости ключевого контейнера на другой компьютер.

Как мы видим, хранение ключевого контейнера в файле имеет свои недостатки. Но, может быть, ничего страшного не произойдет, если ключ будет украден?

Если украли ключ электронной подписи

Давайте рассмотрим некоторые возможные последствия подобной неприятной ситуации.

- Украдены деньги со счета в банке через систему ДБО. При этом юридически сложно обосновать сам факт кражи — все платежи заверены правильной электронной подписью.

- Деньги злоумышленнику украсть не удалось, так как в системе ДБО антифрод-система отреагировала на странный перевод, но аккаунт был заблокирован на время расследования инцидента. Сорвались некоторые сделки.

- В борьбе двух конкурирующих компаний все средства оказались хороши. Был украден ключ и им подписано подложное коммерческое предложение или заявка на конкурс. В итоге потрачено время на разбор инцидента, в течение которого компания была отстранена от торгов как недобросовестный поставщик.

- Украденным ключом подписан и сдан неправильный отчет. Компания оштрафована.

Из этих примеров видно, что украденный ключ в руках как злоумышленников, так и недобросовестных конкурентов может оказаться реальной угрозой потери денег, времени, нервов, имиджа, срыва сроков проектов, блокировки в платежных системах и многих других неприятностей для его небдительного владельца.

Последствия некоторых из описанных случаев могут оказаться необратимыми: совершенно не факт, что украденные со счета деньги будут возвращены финансовой организацией даже в случае установления факта преступления.

Но злоумышленник может и не идти на риск, связанный с кражей ключевого контейнера, а просто его удалить. Что может быть проще удаления файла? И снова недополученная прибыль, время и средства на переоформление ключа, срыв сроков и т. д.

Применение ЭП и надежное хранение ключа ЭП являются гарантией безопасности и бесперебойности операционной деятельности не только самой организации, предоставляющей сервис (банк, торговая площадка, оператор по сдаче отчетности), но и пользователя этого сервиса. Далеко не все пользователи это понимают, но как таковой вины их в этом нет.

Информационная безопасность — это относительно новая сфера нашей жизни, сфера сложная, динамичная. Играть по навязываемым сверху правилам в данном случае в интересах самого пользователя, даже следование регламентированному минимуму безопасности позволит отразить подавляющее большинство попыток взлома.

Следует так же отметить, что свой ключ электронной подписи не следует предоставлять для использования сотрудникам, так как в случае каких-то проблем за все подписанные им электронные документы ответственность будет нести владелец ключа. Лучше всего, чтобы у каждого сотрудника с правом подписи был свой собственный ключ. Это позволит в случае чего провести арбитраж и расследование инцидента.

Эволюция способов защиты ключа электронной подписи

О недостатках шифрования ключевого контейнера, хранящегося в файле, написано выше.

Далее инженерная мысль двинулась в направлении создания отчуждаемых носителей со своей собственной зашифрованной файловой системой, в которой и хранится ключевой контейнер, со своим собственным управляющим микропроцессором, который ограничивает количество попыток расшифрования файловой системы и, соответственно, ключевого контейнера. Так на российском рынке электронной подписи стали активно использоваться смарт-карты и USB-токены. Для доступа к ключевому контейнеру нужно подключить устройство к компьютеру и ввести личный PIN-код. Количество попыток ввода PIN-кода обычно сильно ограничено, что существенно затрудняет взлом. После нескольких неверных попыток устройство блокируется.

В РФ широкое распространение получили именно USB-токены в силу своей надежности, простоты эксплуатации и относительной дешевизны. Например, с момента старта проекта Рутокен в 2001 году продано несколько миллионов USB-токенов Рутокен. В сфере сдачи налоговой отчетности и электронных торгов Рутокен стал де-факто стандартом хранения ключевых контейнеров.

Дальнейшим развитием этих технологий стали токены с реализацией криптографичесих алгоритмов непосредственно «на борту» устройства. Такой подход позволяет избежать загрузки ключа в оперативную память компьютера и кражи его вредоносным ПО непосредственно из памяти. На данный момент такие устройства получили широкое распространение в информационных системах финансовых организаций, прежде всего в системах дистанционного банковского обслуживания юридических лиц, то есть в системах с наиболее высоким возможным ущербом от кражи ключа.

От теории к практике

Когда клиент приходит в удостоверяющий центр для покупки электронной подписи, то перед ним встает вопрос — где хранить ключ? Следует понимать, что между УЦ идет конкуренция за каждого клиента, есть большой соблазн снизить цену. Нежелание делать это за счет своей маржинальности может приводить к тому, это делается за счет клиента: сделаем ключ в файле, сохраним его FLASH-носитель. «Клиент сам несет ответственность за свой ключ, и то, что он будет храниться не безопасно — это его проблемы». Отрадно, что большинство крупных и средних УЦ думает и делает иначе.

Длительная эксплуатация технологий электронной подписи в массовых проектах: Контур-Экстерн, СБИС++, Единая электронная торговая площадка, ИнфоТеКС Интернет Траст, Такском «Электронная отчетность», Национальный Удостоверяющий Центр и других — привела к тому, что сейчас создатели этих проектов настоятельно рекомендуют своим клиентам использовать для хранения ключей электронной подписи именно USB-токены. В большинстве крупных проектов защищенный носитель электронной подписи — неотделимая часть комплекта, который получает пользователь. Плюс, большинство УЦ и операторов информационных систем передает пользователю токены в индивидуальном исполнении, это позволяет им пропагандировать свой бренд, «привязывает» клиента именно к их решению и делает их бизнес более устойчивым, а работу их клиентов более удобной и защищенной.

Сейчас защищенные ключевые носители стали необходимой составляющей любого серьезного проекта, в котором важна юридическая значимость и где применяется электронная подпись. У многих людей сама электронная подпись прочно ассоциируется USB-токеном. Человеку, далекому от информационных технологий, проще объяснить, что это устройство и есть его ключ к информационной системе, чем долго объяснять про СКЗИ, web-сервисы и 256 бит закрытого ключа.