Приветствую, Хабр! Меня зовут Сергей Панасенко, я работаю в компании «Актив» директором по научной работе. По роду занятий мне достаточно часто требуется знание (а иногда и решение вопросов практического применения) нормативных документов регуляторов в области ИБ, в том числе приказов ФСТЭК России, которые устанавливают требования по защите данных в информационных системах различного назначения (подробнее о них – под катом), а также меры по защите информации, применимые для обеспечения соответствия данным требованиям. Одна из таких мер – контроль перемещения машинных носителей информации за пределы контролируемой зоны, вызвала мой особый интерес. Данная мера выглядит важной для обеспечения безопасности, но ее реализация напрямую (проверка сотрудников на выходе с предприятий) выглядит весьма затруднительной: носители (для определенности – USB-флешки) становятся всё более миниатюрными, и проверка их отсутствия у выходящего с территории сотрудника может превратиться в проблему и для сотрудников, и для проверяющих.

Вместо этого возникла идея определения местонахождения носителей внутри контролируемой зоны по принципу «белого списка», которой захотелось поделиться с вами. Буду признателен за обратную связь и полезные замечания.

Итак, начнем.

Упомянутых мной выше приказов ФСТЭК четыре, вот их перечень с указанием информационных систем, на которые они распространяются:

- Приказ от 11 февраля 2013 г. № 17 (требования по защите информации в государственных информационных системах).

- Приказ от 18 февраля 2013 г. № 21 (информационные системы персональных данных).

- Приказ от 14 марта 2014 г. № 31 (автоматизированные системы управления производственными и технологическими процессами).

- Приказ от 25 декабря 2017 г. № 239 (объекты критической информационной инфраструктуры).

В каждом из них перечислены организационные и технические меры, касающиеся управления носителями данных (в терминологии приказов – «машинные носители информации», МНИ) и их защиты: от разработки политики защиты МНИ и их учета до исключения возможности несанкционированного ознакомления с содержанием информации, хранящейся на машинных носителях, и использования носителей данных в иных информационных системах. При этом меры защиты могут входить в базовые наборы мер защиты для требующихся классов/уровней защищенности информационных систем или категорий значимости объектов критической информационной инфраструктуры, на которых развернута защищаемая система.

Контроль перемещения МНИ за пределы контролируемой зоны не входит в базовые наборы мер защиты ни для одного класса и типа информационных систем. Это означает, что данная мера может использоваться в качестве дополнительной (т. е. в дополнение к мерам из требуемого базового набора) или компенсирующей (т. е. используемой вместо какой-либо меры из базового набора, которую по каким-либо причинам невозможно реализовать). Данная мера защиты применима к различным типам МНИ, но для определенности будем рассматривать далее USB-флешки, поскольку контролировать их априори сложнее, чем стационарные носители данных.

В чем сложность

Если подходить к реализации данной меры напрямую, то явно виден только один путь ее исполнения с помощью организационных методов. Речь идет об организации досмотра сотрудников по периметру контролируемой зоны. Этот путь имеет несомненные недостатки, вот только часть из них:

- мера явно не будет вызывать одобрение со стороны сотрудников (понятно, что мы обсуждаем объекты с системами высокого уровня защищенности, где и так достаточно непопулярных у сотрудников мер, но любое дополнительное усложнение жизни может стать «последней каплей» для конкретного сотрудника в принятии решения о переходе на другую работу);

- возможно, организация досмотра потребует подписания дополнительных соглашений с сотрудниками о их согласии на его применение (здесь очень хотелось бы получить комментарий юриста, разбирающегося в данной теме);

- существует явная тенденция на миниатюризацию переносных носителей данных. Если измерять классическими единицами объема, то USB-флешки уже достигли размера в несколько раз меньшего одного кубического сантиметра.

Последняя проблема может решаться различными методами, которые также сложно назвать техническими. Подразумевая, что в системах с высоким уровнем защищенности в принципе не должно быть возможности подключать произвольное устройство (включая USB-флешки), противовесом миниатюризации носителей может быть запрет на использование МНИ меньше определенного физического размера (что позволит обнаружить его при досмотре) или принудительное увеличение его размера за счет помещения в некий короб.

И в том, и другом случае сразу встает вопрос идентификации USB-флешек, которые разрешены к подключению. Да и решение, скажем прямо, некрасиво и нетехнологично.

Переосмысливаем задачу

Жизненный опыт подсказывает нам, что в общем случае сложнее доказать отсутствие чего-либо где-либо, чем доказать наличие этого же предмета в определенном месте, если он там действительно находится. Прилагая это к описанной ранее мере защиты, получаем, что проще доказать наличие флеш-носителя в определенном месте в пределах контролируемой зоны по сравнению с его отсутствием у сотрудников, выходящих из контролируемой зоны через проходную.

Следовательно, в качестве альтернативы контролю пересечения отслеживаемым МНИ периметра контролируемой зоны можно рассматривать определение местонахождения того же МНИ внутри контролируемой зоны. Например, так:

- каждый зарегистрированный (отслеживаемый) носитель должен находиться (в подключенном состоянии) в одном из разрешенных местоположений (например, некое автоматизированное рабочее место, компьютер пользователя или, скажем, док-станция/склад, куда сдаются носители перед уходом с работы или когда они больше не нужны; все эти устройства могут быть обозначены термином «техническое средство», ТС);

- отсутствие МНИ в разрешенных местоположениях допускается только в пределах таймаута (для его переноса из одного разрешенного места в другое – например, отсоединения USB-флешки от АРМ и ее сдачи на склад);

- отсутствие свыше таймаута – событие информационной безопасности.

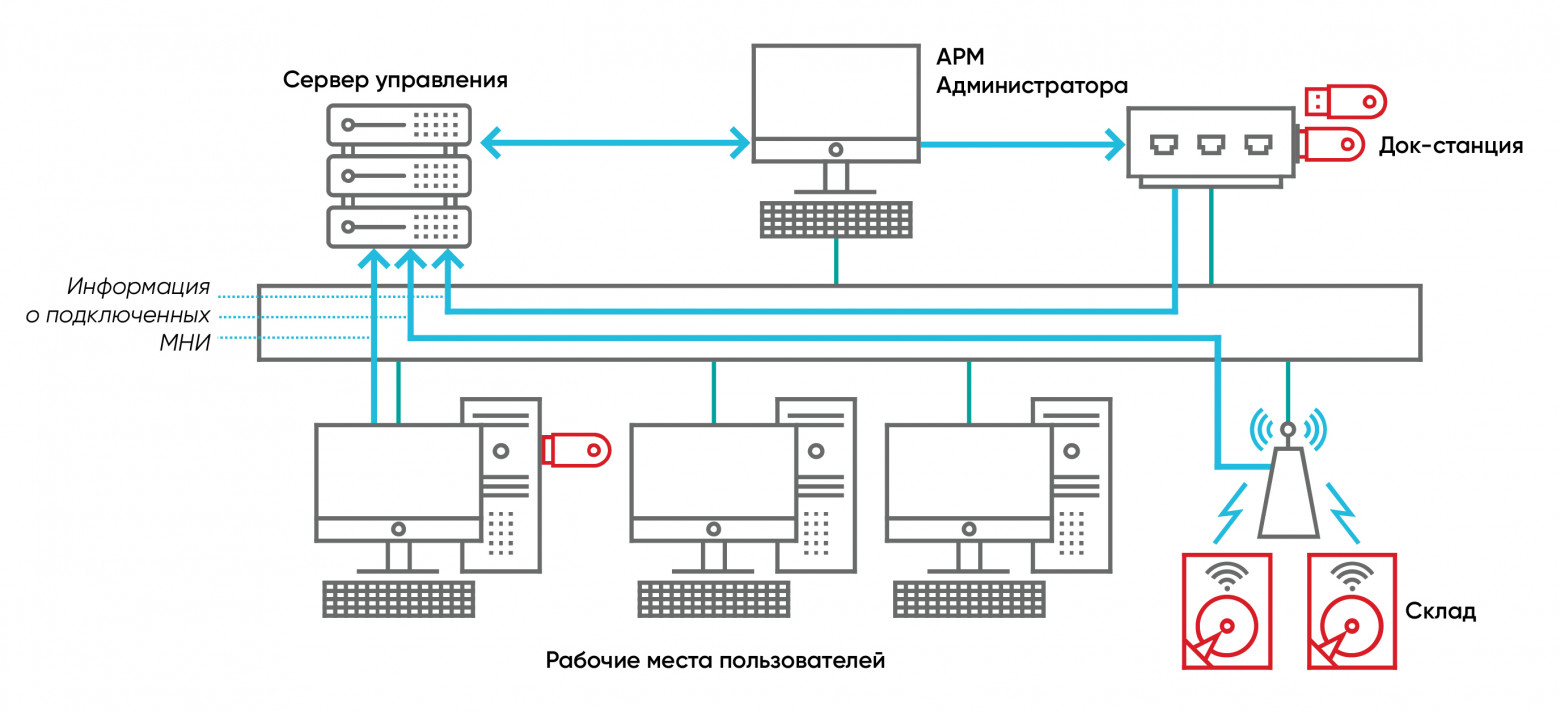

Для реализации контроля местоположения по данному принципу вполне можно применить распределенную клиент-серверную систему наблюдения за местоположением носителей данных:

Как может выглядеть система наблюдения за носителями

Программное обеспечение клиентской части такой системы устанавливается в каждом из разрешенных местоположений и отслеживает подключение носителей. Частным случаем ПО клиента является ПО, устанавливаемое в месте сбора носителей (склад, док-станция): по сути, его задачи аналогичны.

Сервер собирает информацию от клиентов, обрабатывает ее (в частности, отслеживает наличие всех носителей и таймауты периодов отсутствия, генерирует события безопасности) и хранит.

АРМ Администратора предполагает выполнение различных действий по администрированию системы: настройка перечня носителей, «белых списков» местоположений для каждого из них, возможных реакций на события «исчезновения» носителя из области видимости сверх таймаута и так далее. Перечень возможностей может быть большим, включая, например, отображение местонахождения носителей на интерактивной карте в реальном времени.

К сожалению, проблема подмены серийных номеров флеш-носителей остается актуальной и в этом случае. Одним из возможных ее решений может быть оснащение флеш-носителей и прочих МНИ несъемными радиочастотными (RFID) метками, при этом все разрешенные местоположения оснащаются считывателями RFID-меток для контроля их местонахождения. Такой вариант показан на рисунке выше для склада, который оснащен RFID-считывателем.

Правда, это несколько похоже на описанный выше «некрасивый» метод увеличения физического размера флеш-носителя – только здесь увеличивается степень его детектируемости (впрочем, с учетом габаритов самой метки и ее антенны, вписать RFID-метку в размер миниатюрной флешки несколько проблематично, если вообще возможно). О несколько более технологичном решении мы поговорим позже.

С другой стороны, использование RFID-меток для определения местоположения носителей позволяет обобщить задачу контроля местоположения на любые предметы, которые можно оснастить несъемными RFID-метками (в числе прочего, предметы, которые невозможно отслеживать иначе ввиду отсутствия их подключения к компьютеру). Это может быть, например, контроль местоположения какого-либо ценного, но носимого оборудования. В кулуарах одной из недавних конференций, посвященной критической информационной инфраструктуре, мне рассказали о реально действующей системе, которая позволяет с помощью активных RFID-меток определять местонахождение сотрудников на опасном производстве. Правда, принцип действия несколько отличается…

Когда говорят про использование RFID для подобных целей, обычно сразу вспоминают про возможности их экранирования и обхода системы контроля за счет этого. Так вот, хочется специально отметить, что описанная здесь система не может быть обманута путем экранирования RFID-меток, поскольку:

- в момент экранирования предмет исчезает из поля зрения системы – следовательно, начинает отсчитываться таймер его отсутствия в разрешенных местоположениях;

- при надлежащей настройке таймаута для экранированного предмета сигнал тревоги сработает еще до прохода злоумышленника с экранированным предметом через проходную.

Описанная система может быть основой полнофункционального комплекса управления носителями, рассмотрим его далее.

Расширяем функционал

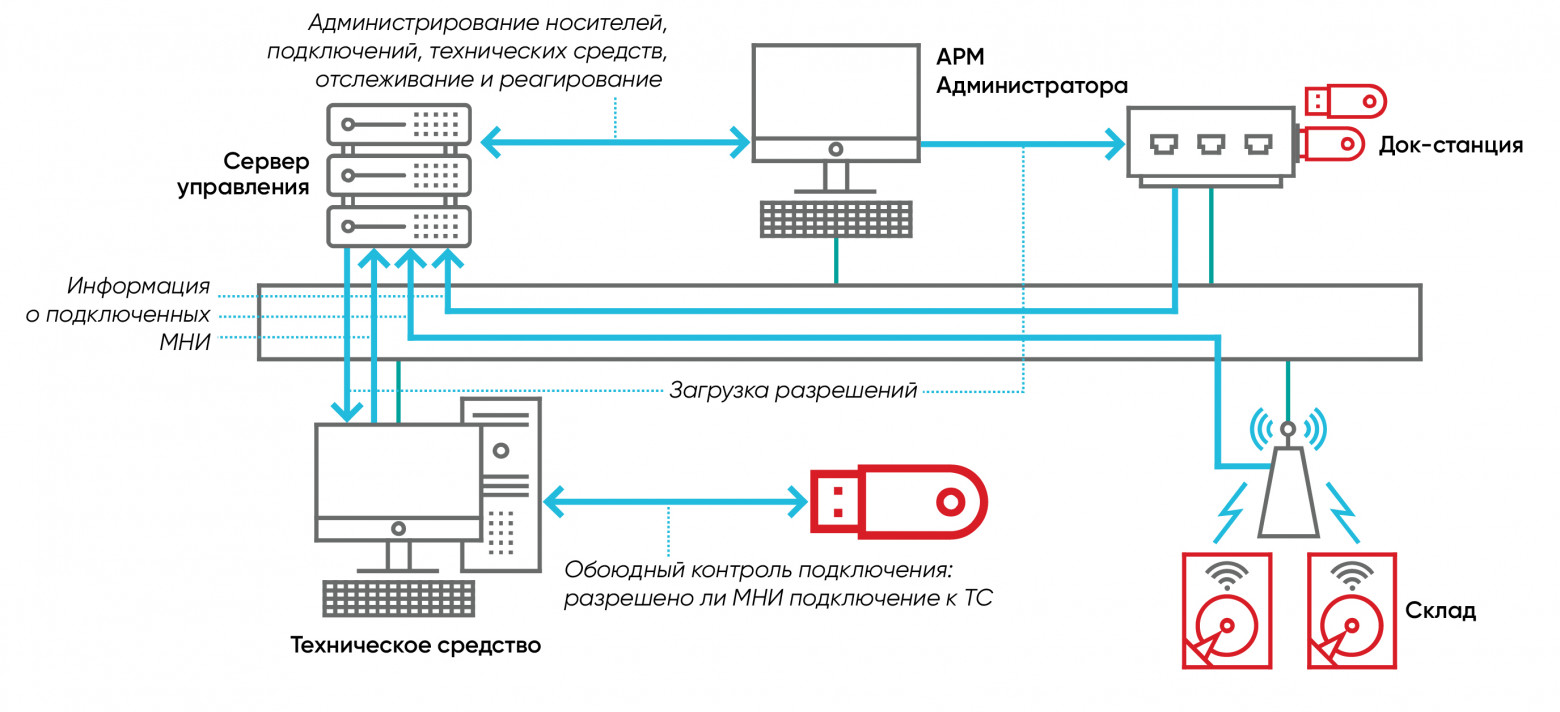

Идея применения «белых списков» и наличия описанной выше клиент-серверной системы может сподвигнуть на расширение ее функционала за счет, в частности, ввода дополнительных разрешений и контроля за их соблюдением:

- клиентское ПО может включать в себя второй «белый список», ограничивающий подключение к компьютеру (на котором оно установлено) носителей только перечнем разрешенных;

- контролируемые USB-носители могут быть специальными, в этом случае каждый носитель может иметь третий «белый список» – перечень компьютеров (например, определяемых по идентификаторам установленных на них модулей доверенной загрузки – напомню, что мы обсуждаем высокие уровни требований по защите), к которым носитель может подключаться, а также контролировать подключения в соответствии с данным перечнем (а применение специальных носителей с неперепрошиваемым серийным номером позволяет решить описанную ранее проблему подмены).

Представим это в виде схемы:

Как и в предыдущей схеме, ПО клиента отслеживает подключения устройств и передает серверу информацию о них, но теперь оно еще и контролирует, разрешено ли такое подключение.

Сервер управляет всеми аспектами работы с контролируемыми носителями данных, включая:

- хранение списков технических средств и МНИ, разрешений на подключение для ТС и МНИ, разрешенных местонахождений МНИ и таймаутов для периодов их отсутствия в области видимости;

- загрузку списков разрешений на ТС;

- сбор данных и отслеживание подключений, мест нахождения, таймаутов;

- генерацию событий безопасности.

АРМ Администратора по-прежнему должен позволять выполнять настройку всех отслеживаемых комплексом сущностей и «белых списков», а также выполнять загрузку списков разрешений на МНИ.

Стоит отметить, что такой комплекс контроля и управления носителями данных позволяет реализовать не только контроль перемещения МНИ за пределы контролируемой зоны, но и полностью или частично обеспечить выполнение еще ряда мер, предусмотренных перечисленными выше приказами ФСТЭК России. Часть из перечисленных далее мер входит в упомянутые выше базовые наборы мер защиты информации.

Перечень дополнительных мер защиты информации

- учет машинных носителей информации;

- управление доступом к машинным носителям информации;

- исключение возможности несанкционированного ознакомления с содержанием информации, хранящейся на машинных носителях, и использования носителей информации в иных информационных системах;

- контроль подключения машинных носителей информации;

- управление средствами аутентификации, в том числе хранение, выдача, инициализация, блокирование средств аутентификации и принятие мер в случае утраты и (или) компрометации средств аутентификации;

- регламентация и контроль использования в информационной системе мобильных технических средств.

Интегрируем

Возможно, данный комплекс был бы менее интересен как отдельно функционирующее средство защиты по сравнению с комплексом, имеющим возможность интеграции с другими средствами обеспечения как компьютерной, так и физической безопасности защищаемого объекта.

В этом случае вместо отдельного АРМ Администратора все функции по администрированию можно было бы выполнять в некой единой системе администрирования, управляющей множеством аспектов, касающихся обеспечения безопасности какой-либо организации, как это схематично изображено на рисунке ниже.

Интеграция

Выводы

Сформулирую основные выводы из вышесказанного.

- Реализация контроля перемещения МНИ за пределы контролируемой зоны «напрямую» (по ее периметру) затруднена; более эффективным выглядит отслеживание местонахождения МНИ внутри контролируемой зоны по принципу «белого списка».

- Данный контроль может осуществляться в качестве одной из функций комплексной системы регистрации, учета и контроля МНИ, направленной на реализацию комплекса мер по их защите.

- Система контроля/мониторинга может быть расширена на отслеживание местонахождения любых предметов, которые можно контролировать через их физические подключения к компьютерам или по радиоинтерфейсу.

Описанная здесь система еще не реализована. Очень хотелось бы получить от вас обратную связь, а также пожелания по возможному полезному функционалу системы, чтобы понять, будет ли подобная система востребована и какие для этого она должна предоставлять возможности.